1) 스택가드(Stack Guard) __ 20년 1, 2회 기출문제

82. 메모리상에서 프로그램의 복귀 주소와 변수사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우 오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술은? (2020년 제1, 2회차 필기시험, B형)

→ 스택가드(Stack Guard)

2) tripwire __ 20년 1, 2회 기출문제

87. 크래커가 침입하여 백도어를 만들어 놓거나, 설정 파일을 변경했을 때 분석하는 도구는? (2020년 제1, 2회차 필기시험, B형)

→ tripwire

3) 백도어 탐지 방법 __ 20년 1, 2회 기출문제

83. 백도어 탐지 방법으로 틀린 것은? (2020년 제1, 2회차 필기시험, B형)

① 무결성 검사 ② 닫힌 포트 확인 → 열린 포트 확인

③ 로그 분석 ④ SetUID 파일 검사

▶현재 동작중인 프로세스 및 열린 포트 확인

-해커가 접근을 위해 실행시켜둔 프로세스가 있는지, 열어둔 포트가 있는지 확인함

▶SetUID 파일 검사

-SetUID 권한의 파일을 많이 사용하므로, SetUID 권한이 있는 파일들을 검사해봄

▶무결성 검사

-침입자에 의해 변경된 파일이 있는지 검사해봄

▶로그 분석

-침입자의 기록을 분석해 보면 누가, 어떠한 공격을 했는지 알 수 있음

▶바이러스 및 백도어 탐지 툴 사용

-백신 등의 바이러스 탐지 툴을 사용해 찾음

4) 소프트웨어 재사용 방법 __ 20년 3회 기출문제

|

방법 |

설명 |

|

합성 중심 (Composition-Based) |

전자 칩과 같은 소프트웨어 부품, 즉 블록(모듈)을 만들어서 끼워 맞추는 방법으로 소프트웨어를 완성시키는 재사용 방법 (블록 구성 방법) |

|

생성 중심 (Generation-Based) |

추상화 형태로 쓰여진 명세를 구체화하여 프로그램을 만드는 방법 (패턴 구성 방법) |

5) 실무적으로 검증된 개발보안 방법론 __ 20년 3회 기출문제

|

개발보안 방법론 |

설명 |

|

MS-SDL (Microsoft-Secure Development Lifecycle) |

Microsoft에서 보안수준이 높은 안전한 소프트웨어를 개발하기 위해 자체수립한 SDL이며, 방법론이 적용되기 전 버전보다 50% 이상 취약점이 감소함 |

|

Seven Touchpoints |

SW 보안의 모범 사례를 SDLC(Software Development Life Cycle)에 통합한 소프트웨어 개발 보안 생명주기 방법론 |

|

CLASP (Comprehensive, Lightweight Application Security Process) |

‘개념 관점, 역할기반 관점, 활동평가 관점, 활동구현 관점, 취약성 관점’등의 활동중심, 역할 기반의 프로세스로 구성된 집합체로서 이미 운영중인 시스템에 적용하기 적당한 소프트웨어 개발 보안 방법론 |

|

CWE (Common Weakness Enumeration) |

소프트웨어 취약점 및 취약점에 대한 범주 시스템으로, 소프트웨어의 결함을 이해하고 이러한 결함을 식별, 수정 및 방지하는데 사용할 수 있는 자동화된 도구를 작성함 |

6) CPM 네트워크 임계경로 __ 17년 3회 기출문제, 20년 3회 기출문제

79. CPM 네트워크가 다음과 같을 때 임계경로의 소요기일은?

① 10일 ② 12일

③ 14일 ④ 16일

- 임계 경로 = 최장경로 의미

→ 경로 1: 2일 + 2일 + 3일 + 3일 = 10일

→ 경로 2: 2일 + 3일 + 5일 + 4일 = 14일

→ 경로 3: 3일 + 5일 + 4일 = 12일

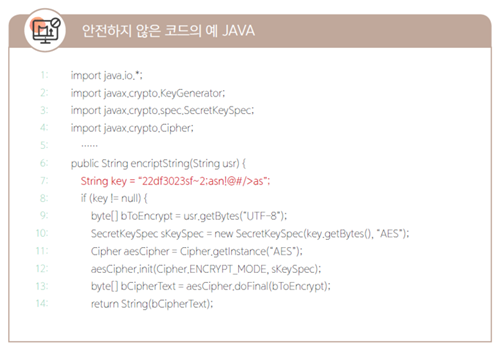

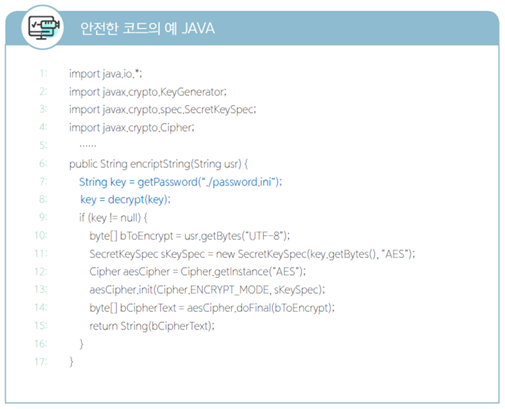

7) 보안 기능, 보안 약점 – 하드코드 된 암호화 키 사용 __ 20년 3회 기출문제

▶ ‘하드코드 된 암호화 키’항목의 위험한 예 (행정안전부 / 한국인터넷진흥원)

▶ ‘하드코드 된 암호화 키’항목의 안전한 예 (행정안전부 / 한국인터넷진흥원)

8) 요구사항 분석 자동화 도구 __ 20년 4회 기출문제

|

종류 |

설명 |

|

SREM |

TRW사가 우주 국방 시스템 그룹에 의해 실시간 처리 소프트웨어 시스템에서 요구사항을 명확히 기술하도록 할 목적으로 개발한 것으로, RSL과 REVS를 사용하는 자동화 도구 |

|

PSL/PSA |

미시간 대학에서 개발한 것으로 PSL과 PSA를 사용하는 자동화 도구 |

|

HIPO |

시스템의 분석 및 설계나 문서화할 때 사용되는 기법으로 시스템 실행 과정의 입력, 처리, 출력의 기능을 나타내고, 종류로는 가시적 도표, 총체적 도표, 세부적 도표가 있음 |

|

SADT |

SoftTech사에서 개발된 것으로 구조적 요구분석을 하기 위해 블록 다이어그램을 채택한 자동화 도구 |

|

TAGS |

시스템 공학 방법 응용에 대한 자동 접근 방법으로, 개발 주기의 전 과정에 이용할 수 있는 통합 자동화 도구 |

9) NS chart의 특징 __ 20년 4회 기출문제

|

NS(Nassi-Schneiderman) chart |

|

● 논리의 기술에 중점을 둔 도형식 표현 방법 |

10) 용어 __ 20년 4회 기출문제

|

종류 |

설명 |

|

Secure OS |

기존의 운영체제(OS)에 내재된 보안 취약점을 해소하기 위해 보안 기능을 갖춘 커널을 이식하여 외부의 침입으로부터 시스템 자원을 보호하는 운영체제 |

|

Cent OS |

레드햇 엔터프라이즈 리눅스와 완전하게 호환되는 무료 기업용 리눅스 운영체제 |

|

GPIB |

컴퓨터와 주변기기를 연결하기 위한 외부 버스의 일종으로, 비동기 병렬 전송방식을 갖고있음 |

|

XSS |

사용자가 특정 게시물이나 이메일의 링크를 클릭하면 악성 스크립트가 실행되어 페이지가 깨지거나, 사용자의 컴퓨터에 있는 로그인 정보나 개인정보, 내부 자료 등이 해커에게 전달되는 해킹 기법 |

2020 정보처리기사 필기 총정리 (시나공, 수제비)

본 정리 글은 시나공과 수제비 필기책의 내용을 압축 요약하여 작성했기 때문에 내용이 부족할 수 있습니다. 자세한 내용과 출제 예상문제 및 기출문제를 공부하기 위해서 책을 꼭 지참한 후, ��

wook-2124.tistory.com

정보처리기사 필기, 실기 공부방법 및 기출문제 무료 공유

<네이버페이 5천원 적립 이벤트> 10/18까지 네이버페이 5,000원을 무료로 주는 이벤트가 진행중이니 한번 확인해보세요🙏 네이버페이 포인트 5천원 무료 적립 이벤트! 모르면 손해!! (초간단) 먼�

wook-2124.tistory.com

'정보처리기사 필기 총정리 > 5과목: 정보시스템 구축 관리' 카테고리의 다른 글

| 5과목 추가 정리: 수제비 ★★★ (0) | 2020.10.07 |

|---|---|

| 로그 분석 ★ (0) | 2020.10.07 |

| 서버 인증 ★ (0) | 2020.10.07 |

| 보안 솔루션 ★★★ (0) | 2020.10.07 |

| 서비스 공격 유형 ★★★ (0) | 2020.10.06 |

댓글